Bluetooth接続技術は、2つのデバイス間で近距離データ転送に使用されるワイヤレス通信技術として広く使用され、スマートフォン、ノートパソコン、タブレット、イヤホン、スピーカー、ウェアラブルデバイスなど、様々なガジェット製品やデバイスで見られます。しかしながら、Bluetoothデバイスの普及に伴い、関連するセキュリティリスクも徐々に明らかになっています。本記事では、Bluetoothデバイスでよく見られるセキュリティリスクや攻撃のタイプ、そしてそれに関連する解決策について解説します。

ワイヤレス攻撃

Bluetoothデバイスのワイヤレス特性から、ハッカーは特定のワイヤレス攻撃技術を利用して、リモートコントロールやデバイスデータの抜き取りなどを行っています。以下に、最近よく発生しているBluetoothデバイスのワイヤレス攻撃のタイプを挙げます。

- ブルースナーフィング(Bluesnarfing)

- ブルージャッキング(Bluejacking)

- ブルーバギング(Bluebugging)

- カーウィスパラー(Car Whisperer)

- DoS攻撃(Denial of Service)

- ファジング攻撃(Fuzzing Attacks)

- ペアリング傍受(Pairing Eavesdropping)

- セキュアシンプルペアリング攻撃(Secure Simple Pairing Attacks)

Bluetoothプロトコル安全性に抜け穴

Bluetoothプロトコル自体に既にいくつかの脆弱性が存在します。ハッカーはこうした脆弱性を悪用し、Bluetooth接続を介して接続した2つの端末に侵入されることで、機密データが漏洩したりデバイスのコントロール権限を奪われる可能性があります。以下では、一般的なBluetoothの脆弱性を狙った攻撃をご紹介します。

1. KNOB攻撃(Key Negotiation of Bluetooth Attack

KNOB攻撃は、Bluetooth技術に対するセキュリティの脆弱性を狙った攻撃の一つです。この攻撃は主にBluetoothデバイスがペアリングして安全な接続を確立する過程で、パスキーの長さを協議するプロセスで発生する脆弱性を悪用したものです。ハッカーがパスキーの協議プロセスを操作することで、キーの長さを極端に低いレベル(例えば1バイト)に下げ、その結果キーが簡単に解読されてしまいます。一旦パスキーが解読されると、ハッカーは思い通りに被害者のデバイス間の通信を傍受・改ざんすることができます。

ここで狙われるのがBluetoothのLMP(Link Manager Protocol)です。LMPはBluetoothデバイス間の接続を管理し、パスキーの長さを協議する際にも使用されます。KNOB攻撃では、ハッカーはLMPプロトコルの脆弱性を悪用してパスキーの長さを改ざんします。具体的には、ハッカーはデバイス間に自らを挿入させ、LMPプロトコルのパスキーの長さ要件(LMP_encryption_key_size_req)を改ざんすることで、デバイスが極端に低い暗号鍵の長さを協議するようにします。これにより、ハッカーは暗号化された通信を簡単に解読し、被害者のデバイスの通信を完全にコントロールすることができます。

注目すべきは、KNOB攻撃がBluetooth BR/EDR(Basic Rate/Enhanced Data Rate)デバイスを含む多くのBluetoothデバイスに影響を及ぼすことです。KNOB攻撃を防ぐために、デバイスメーカーやソフトウェア開発業者が、より長いパスキーの長さを強制したり、脆弱性の穴を塞ぐなどの対策を取るべきです。ユーザーはデバイスのソフトウェアを常に更新して、最新のセキュリティ修正プログラムを保つ必要があります。

2. BIAS(Bluetooth Impersonation Attacks

BIAS(Bluetooth Impersonation Attacks)は、Bluetooth技術を標的としたセキュリティ攻撃の一つです。ハッカーはペアリング済みのBluetoothデバイスを偽装し、Bluetoothのセキュリティメカニズムを回避してターゲットデバイスへのアクセス権を不正に取得します。BIAS攻撃は、BR/EDR(Basic Rate/Enhanced Data Rate)を使用するBluetoothデバイスに影響を与えます。

BR/EDRは、高速なデータ転送速度を提供するBluetooth伝送モードの一つです。BR/EDR接続は、通常メディアファイルやテキストファイルなど大量のデータ転送に使用されます。BIAS攻撃を防ぐために、デバイスメーカーやソフトウェア開発業者は関連する脆弱性を修正し、Bluetoothのセキュリティメカニズムを強化するべきです。Bluetooth Core Specificationの更新バージョン5.1、5.2、および今後のバージョンではこれらの脆弱性が修復されるなど、Bluetooth SIG(Bluetooth技術連合)は、BIAS攻撃に対するセキュリティアドバイスや修復策を提供しています。

この様に、デバイスメーカーはBluetooth SIGのアドバイスに従って、ファームウェアやドライバを更新し、BIAS攻撃に関連する脆弱性の問題を解決するべきです。同時にソフトウェア開発者は、アプリケーションで安全なペアリングメカニズムの使用を強制するなど、より厳格なBluetoothセキュリティポリシーを実装する必要があります。

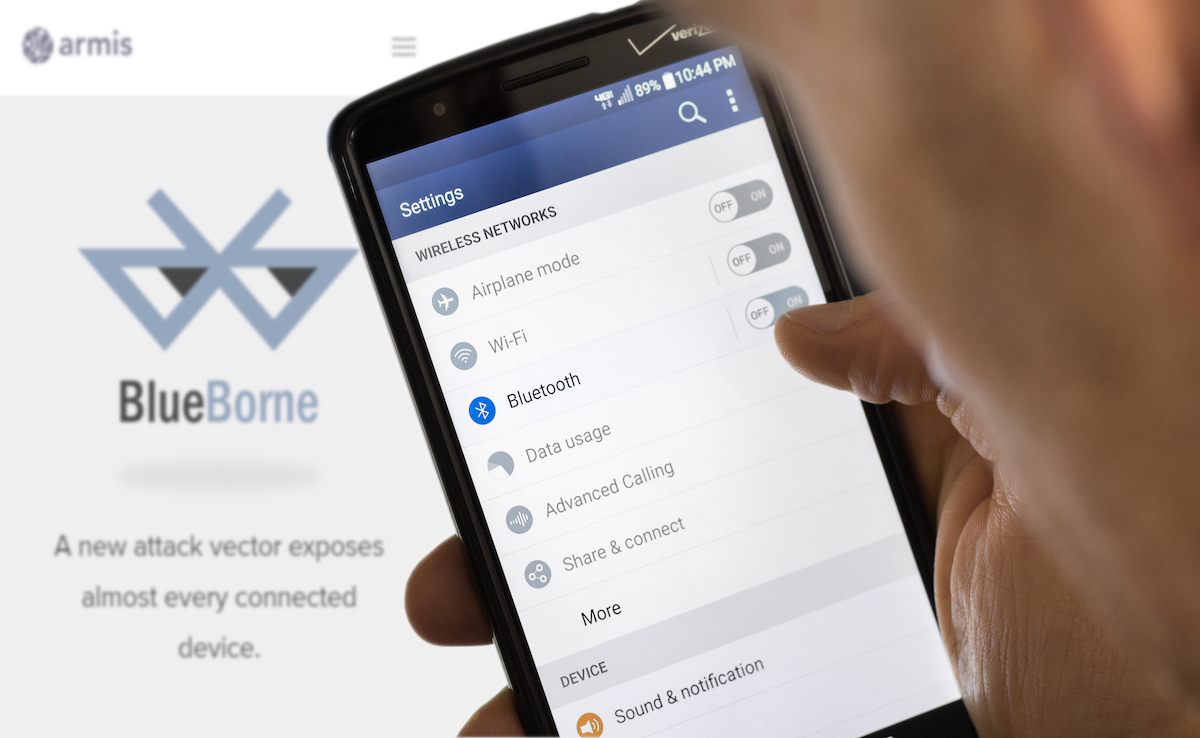

3. BlueBorne

BlueBorneによって、ハッカーは検出されることなく支配下に置いたBluetoothデバイスを操作して、データやユーザー情報を不正に取得したり、悪意のあるソフトウェアを埋め込んで被害者のデバイスを制御することができます。この攻撃は個人ユーザーのデバイスだけでなく、企業にあるBluetoothデバイスにも影響を及ぼし、ネットワークセキュリティリスクや企業の機密データの漏洩を引き起こす可能性があります。

攻撃を開始するためにペアリングやユーザーの操作が必要ないため、BlueBorneは非常にステルス性と危険性の高い攻撃であると言うことができます。BlueBorne攻撃を防ぐために、ユーザーは定期的にデバイスのソフトウェアを更新し、対応するセキュリティ修正を取得する必要があります。また、デバイスメーカーやソフトウェア開発業者は、これらの脆弱性を積極的に修復し、Bluetoothのセキュリティメカニズムを強化する必要があります。

4. SweynTooth

SweynToothは、Bluetooth Low Energy(BLE)デバイスに影響を及ぼす一連の脆弱性で、主にBLE技術の Bluetoothに対して影響を与え、以下のプロトコル層に関連しています。

- L2CAP(Bluetoothロジカルリンク制御および適応層)- Bluetoothデバイス間の接続確立およびデータの転送を担当します。

- ATT(属性プロトコル)- BLEの中核プロトコルで、Bluetoothデバイス間でのサービスや特性の検出および操作方法を定義します。

- HCI(ホストコントローラインターフェース)- Bluetoothプロトコルのインターフェースの一つで、ホストとコントローラ間でデータやコマンドを転送するために使用されます。

SweynToothの攻撃は、Bluetoothデバイスが利用不能になったり、デバイスのクラッシュや不正操作など、様々なセキュリティ上の問題を引き起こします。こうした脆弱性は、家電製品、産業用機器、医療機器を含む、複数のBluetoothチップメーカーの製品に影響します。==SweynTooth攻撃を防ぐために、メーカーは影響を受けたBluetoothスタックの実装を修正し、ファームウェアの更新を提供する必要があります。また、ユーザー自身もデバイスを更新して最新のセキュリティ修正プログラムを取得する必要があり、デバイス製造業者やソフトウェア開発業者はこれらの脆弱性を積極的に修正し、Bluetoothのセキュリティメカニズムを強化するべきです。

5. BlueFrag

BlueFragは、BluetoothプロトコルのL2CAPの脆弱性を利用した攻撃方法です。L2CAPは“Logical Link Control and Adaptation Protocol”の略称で、Bluetoothプロトコル層の一つです。L2CAPの主な機能は、Bluetoothデバイス間での接続の確立とデータの転送であり、L2CAPのパケットの分割および再構成の長さの計算にあるエラーを利用し、メモリの破損を引き起こします。ハッカーはこの脆弱性を利用して、被害者のデバイスで任意のコードを実行することができ、個人情報を不正に取得したりデバイスを完全制御することが可能となります。

この攻撃はBluetoothスタックの実装にある脆弱性を狙い、主にAndroid 8.0から9.0のバージョンを実装しているデバイスに影響を及ぼします。AppleのiOSシステムはBluetoothプロトコルの実装に違いがあるため、この脆弱性の影響を受けません。

BlueFragの問題に対して、Googleはすでにセキュリティアップデートをリリースしており、ユーザーは定期的にデバイスを更新して最新のセキュリティ修正プログラムを取得する必要があります。また、デバイスメーカーやソフトウェア開発業者は、潜在的なBluetoothの脆弱性を継続的に探し出し修復する必要があり、ユーザーの安全確保に努めるべきです。

アリオンのネットワーク情報セキュリティラボが、あなたの情報セキュリティをチェック!

日常生活に欠かせないBluetoothデバイスの関連応用は、Bluetoothの利便性を享受することができる一方で、ハッカーの標的にもなっています。ユーザーや企業は、Bluetoothデバイスの情報セキュリティのリスクを認識し、自身のデバイスとデータを保護するために対策を講じる必要があります。デバイスメーカーも企業的責任を負い、製品の情報セキュリティを維持する必要があります。

アリオンが提供するサイバーセキュリティのテストや認証、セキュリティサービスなどのソリューションは、デバイスメーカーやチップサプライヤー、ユーザーに代わって問題点を見つけ出し、検出報告書に記載されたリスク値を修正または更新し、Bluetoothデバイスによる情報セキュリティのリスクを効果的に低減または回避するお手伝いをします。

関連の検証テストサービスについてより詳しい情報をお求めの場合は、アリオンのお問い合わせフォームよりお気軽にご連絡ください。